Spis treści

W maju 2021 r. wirus typu „ransomware” unieruchomił rurociąg Colonial w USA. Długi na 9 tys. km ropociąg prowadzi z Teksasu aż do Nowego Jorku. Kilka rodzajów paliw przestało płynąć, a hakerzy z grupy „DarkSide” zażądali 75 bitcoinów (wówczas 4,4 mln dol) okupu za oprogramowanie usuwające wirusa.

Firma nie miała wyjścia – za zgodą FBI w ciągu kilku godzin zapłaciła okup, bo na kilku lotniskach zaczynało brakować paliwa, a ponad 10 tys. stacji benzynowych nagle zostało z pustymi dystrybutorami. Hakerzy zgodnie z obietnicą dostarczyli antidotum na złośliwe oprogramowanie. Działało, choć bardzo wolno.

FBI odzyskało 63 bitcoiny, ale sprawców nie schwytano. Za pomoc w ich wskazaniu kilka dni temu wyznaczono 10 mln dol. nagrody.

Takich ataków będzie coraz więcej.

Tryton rozwala system

Ostatni raport ENISA (unijnej agencji ds. cyberbezpieczeństwa) nie pozostawia wątpliwości – w cyberprzestrzeni robi się coraz groźniej. Tylko w 2020 roku liczba ujawnionych znaczących incydentów cyberbezpieczeństwa wzrosła w porównaniu do roku poprzedniego dwukrotnie. W sektorach krytycznych zanotowano ok. 300 istotnych incydentów, chociaż tak na prawdę sektor energetyczny niechętnie informuje publicznie o przeszłych incydentach, wymierzonych w jego infrastrukturę. Na pewno jednak zagrożenie jest realne.

Portugalskiemu koncernowi energetycznemu EDP wykradziono 10 TB danych osobowych i informacji finansowych klientów.

Przykładem ataku skierowanego bezpośrednio na systemy OT ((Operational Technology) może być Triton. To złośliwe oprogramowanie może zmodyfikować funkcje systemów bezpieczeństwa technicznego (SIS – Safety Instrumented Systems) i na przykład wywołać fałszywy alarm, powodując zatrzymanie procesów przemysłowych. Jego efekty mogą być jednak wręcz odwrotnie – Triton zatrzymuje sygnalizowanie awarii w systemach OT, co prowadzi do jeszcze poważniejszych skutków.

Złośliwe oprogramowaniem Shamoon, dotknęło operacyjną działalność infrastruktur krytycznych sektora naftowego na Bliskim Wschodzie. Tutaj charakterystyczne było ukierunkowanie ataków i ich zmasowana skala, bo zainfekowane i uszkodzone zostały tysiące komputerów.

Wreszcie cyberataki wskazywane są za przyczynę awarii i przerw w dostawach energii elektrycznej na Ukrainie w 2015 roku, kiedy to ucierpiało 225 tysięcy odbiorców.

Jak się bronić?

Systematycznie podnosząc ogólny poziom bezpieczeństwa w sektorze energetycznym, ale przede wszystkim wymieniać się informacjami o atakach czy podejrzanych aktywnościach – mówi nam prof. Rafał Leszczyna z Politechniki Gdańskiej. Eksperci od cyberbezpieczeństwa dawno ustalili, że nie ma lepszej metody ochrony przed szybko ewoluującymi metodami ataku. Dlatego musimy tą wiedzę wymieniać, żeby być na bieżąco, wiedzieć, jakie są tendencje w atakach i jakie się pojawiają zabezpieczenia – podkreśla.

Platformy wymiany takich informacji określa się jako ISAC (Information Sharing and Analysis Center). W 2015 r. powstał EE-ISAC, przeznaczony wyłącznie dla sektora energii. Jej uczestnikami są przedsiębiorstwa energetyczne, dostawcy technologii, placówki badawcze, instytucje rządowe i organizacje pozarządowe. – Mimo „European Energy” w nazwie EE-ISAC ma też członków z USA. Którzy przekazują bardzo ciekawe informacje – podkreśla prof. Leszczyna. Polskę reprezentuje tam PSE, ale zaproszeni są wszyscy zainteresowani.

Jak podkreśla naukowiec z PG, na szczęście ataki wyspecjalizowane, skierowane w sektorze energetycznym bezpośrednio na urządzenia OT (Operational Technology) nie zdarzają się tak często. Z drugiej strony w ostatnich latach obserwuje się jednak trend wzrostowy. Być może dlatego, że tego typu działania zostały uznane za potencjalny środek wywierania nacisków politycznych czy ekonomicznych – i to na dużą skalę.

-Jeśli chodzi o proporcje to trudno o dokładne dane, natomiast obserwując obecne trendy, widać dominujący komponent ransomware’u, DDoS czy phishingu w ogólnej liczbie ataków (wg. ENISA Threat Landscape). Raczej należy więc mówić o znaczącej przewadze tego typu zagrożeń – ocenia prof. Leszczyna.

Wymiana informacji, także niejawnych, to jednak nie wszystko. Są już np. mechanizmy wykrywania włamań oparte o detekcję anomalii. Używając sztucznej inteligencji uczą się jak system wygląda w stanie prawidłowym, a jak coś wygląda nie tak, to alarmują techników. Takie alarmy muszą być jednak wcześniej analizowane i selekcjonowane, bo wysyłanie tysięcy powiadomień ludziom mija się z celem – zaznacza naukowiec.

Stara elektrownia przydaje się po „śmierci”

Linie obrony przed cyberprzestępcami warto testować w warunkach najbardziej zbliżonych do rzeczywistych. Takim poligonem jest stara elektrownia ENELa w toskańskim Livorno. Nie produkuje już energii elektrycznej z oleju opałowego, ale dzięki specjalistycznym urządzeniom całkiem przyzwoicie naśladuje działającą elektrownię, jej otoczenie, sieci przesyłowe i dystrybucyjne. W całkowicie odizolowanym od działających systemów laboratorium bezpiecznie można przeprowadzać najróżniejsze eksperymenty. Włącznie z naśladowaniem ataków cybernetycznych na OT i systemy o krytycznym znaczeniu.

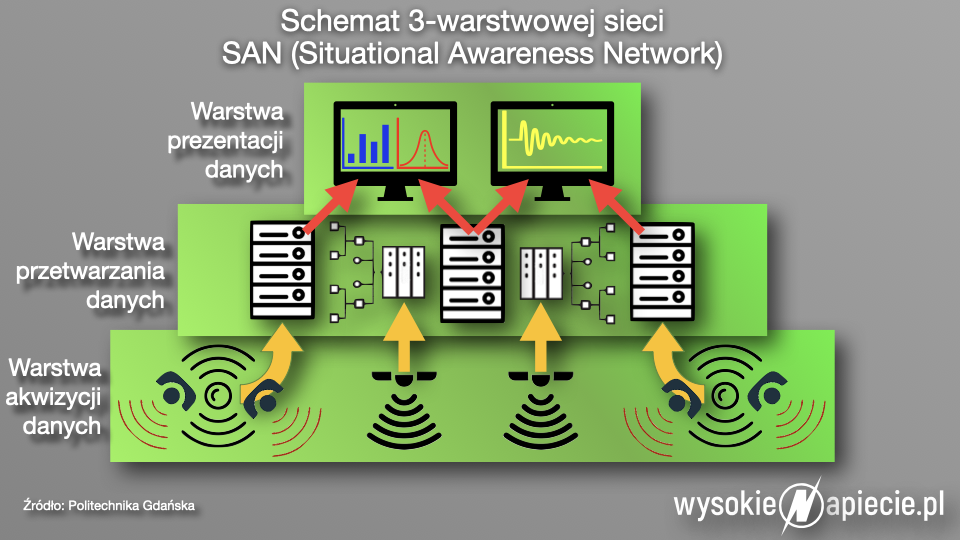

W takim właśnie miejscu przetestowano współtworzoną przez naukowców z Politechniki Gdańskiej i Uniwersytetu Strathclyde w Glasgow sieć SAN (Situational Awareness Network). Celem eksperymentów było było sprawdzenie dopasowania architektury SAN i jej wybranych komponentów do złożonego środowiska elektrowni.

SAN korzysta z trójwarstwowej architektury rozpoznawania zagrożeń. Ma rozproszone czujniki różnego rodzaju w wielu miejscach systemu informatycznego, albo wręcz w systemach różnych operatorów. Przy czym czujniki mogą być całkiem różne – od zwykłych detektorów fizycznych włamań, po oprogramowanie monitorujące ruch w sieci.

– Czujnik to coś, co generuje raport zdarzeń, raporty trafiają do centrali która analizuje informacje i szuka korelacji. Im szerszą wiedzą dysponuje taki system, tym lepiej potrafi zidentyfikować zagrożenia – tłumaczy prof. Leszczyna. – Jeżeli dokona się analizy wspólnej wielu rzeczy to można wykryć bardziej inteligentnie – dodaje naukowiec. –Nigdy nie osiągniemy 100 proc. skuteczności, ale szukając słabych punktów, aktualizując – osiągamy przyzwoity poziom. Ideału jak to w życiu nie osiągniemy, ale możemy odsiać dużą część ataków – zaznacza.

Co dały eksperymenty z SAN w Livorno? – W ramach testów integralności badaliśmy wzajemną współpracę poszczególnych składników SAN. W ten sposób zidentyfikowaliśmy na przykład trudności w przetwarzaniu i wizualizacji dużej ilości danych specyficznych dla środowiska elektrowni. Usterki te zostały potem poprawione przez programistów – podkreśla prof. Leszczyna.

Łączymy się w sieci

Nowoczesne sieci i urządzenia energetyczne są z definicji coraz bardziej rozproszone. Znaczenia nabiera więc niezawodna, a przede wszystkim bezpieczna łączność. Spełniającą te warunki bezprzewodową łączność opartą o LTE w paśmie 450 MHz buduje PGE. Wymagania opracowane zostały we współpracy z głównymi operatorami systemów dystrybucyjnych, operatorem przesyłowym, administracją, a także z operatorami systemów gazowych.

Jak mówi wiceprezes spółki PGE Systemy Szymon Ferens, transformujący się sektor energetyczny potrzebuje trzech głównych rodzajów usług łączności: łączności dyspozytorskiej, zdalnego sterowania siecią energetyczną oraz zdalnego odczytu liczników.

Budowana sieć LTE450 jest w stanie zapewnić wszystkie trzy wymienione usługi, dzięki czemu koszt utrzymania sieci LTE450 będzie niższy niż koszt utrzymania innych sieci i usług. Nie przełoży się na wyższe rachunki za energię dla klientów – podkreśla Ferens.

W ostatnich latach przeprowadzono pilotaże systemu LTE450 na potrzeby zdalnego odczytu liczników energii, sterownia siecią SCADA oraz dla łączności dyspozytorskiej. Sprawdzano również technologię Internetu Rzeczy na bazie LTE450 (LTE-M).

Obecnie trwa etap inwestycyjny, rozpisany na lata 2021–2024 i przeznaczony dla PGE Dystrybucja. Jak zastrzega PGE, kolejne etapy zależą od decyzji pozostałych OSD co do przystąpienia do programu budowy sieci LTE450.

Jeszcze w tym roku PGE planuje start przetargów na zakup, instalację i uruchomienie sieci rdzeniowej i radiowej. Sprzęt radiowy LTE450 ma zostać zamontowany na wieżach telekomunikacyjnych należących do PGE Dystrybucja. Uruchomienie pierwszych usług dla tego dystrybutora planowane jest na przełomie 2023 i 2024 r. Koszt pierwszej fazy inwestycyjnej to kilkaset mln zł.

Będą europejskie regulacje

Powstają także nowe europejskie regulacje cyberbezpieczeństwa. ENTSO-E oraz nowa organizacja dystrybutorów – UE DSO Entity rozpoczęły właśnie konsultacje kodeksu sieciowego dotyczącego cyberbezpieczeństwa transgranicznych przepływów energii elektrycznej NCCS (Network Code on Cybersecurity). Głównym zadaniem NCCS ma być opracowanie ustanowienie europejskiego standardu cyberbezpieczeństwa transgranicznych przepływów.

Konsultowany kodeks zawiera przepisy dotyczące m.in. oceny ryzyka, wspólnych minimalnych wymogów, certyfikacji cyberbezpieczeństwa produktów i usług, monitorowania, sprawozdawczości i zarządzania kryzysowego. Przewiduje opracowanie metodologii oceny ryzyk związanych z cyberbezpieczeństwem na poziomach unijnym, regionalnym i państw członkowskich. Ustalone mają też zostać minimalne i zaawansowane środki kontroli cyberbezpieczeństwa, w tym łańcuchów dostaw i całych cykl życia wszystkich produktów, usług i procesów informatycznych w obszarze bezpieczeństwa.